Wireshark representerer verdens mest brukte protokollanalysator. Ved å bruke den kan du sjekke alt som skjer i nettverket ditt, feilsøke ulike problemer, analysere og filtrere nettverkstrafikken ved hjelp av ulike verktøy, etc.

Hvis du vil lære mer om Wireshark og hvordan du filtrerer etter port, sørg for at du fortsetter å lese.

Hva er egentlig portfiltrering?

Portfiltrering representerer en måte å filtrere pakker (meldinger fra forskjellige nettverksprotokoller) på basert på deres portnummer. Disse portnumrene brukes for TCP- og UDP-protokoller, de mest kjente protokollene for overføring. Portfiltrering representerer en form for beskyttelse for datamaskinen din, siden du ved portfiltrering kan velge å tillate eller blokkere visse porter for å forhindre forskjellige operasjoner i nettverket.

Det er et veletablert system av porter som brukes til forskjellige internettjenester, som filoverføring, e-post osv. Faktisk er det over 65 000 forskjellige porter. De eksisterer i tillat eller lukket modus. Noen applikasjoner på internett kan åpne disse portene, og dermed gjøre datamaskinen din mer utsatt for hackere og virus.

Ved å bruke Wireshark kan du filtrere forskjellige pakker basert på portnummeret deres. Hvorfor vil du gjøre dette? For på den måten kan du filtrere ut alle pakkene du ikke vil ha i datamaskinen din av forskjellige grunner.

Hva er de viktige havnene?

Det er 65 535 porter. De kan deles inn i tre ulike kategorier: porter fra 0 – 1023 er velkjente porter, og de er tilordnet vanlige tjenester og protokoller. Deretter er fra 1024 til 49151 registrerte porter – de tilordnes av ICANN til en bestemt tjeneste. Og offentlige havner er porter fra 49152-65535, de kan brukes av enhver tjeneste. Ulike porter brukes for forskjellige protokoller.

Hvis du vil lære om de vanligste, sjekk ut følgende liste:

| Portnummer | Tjenestenavn | Protokoll |

| 20, 21 | Filoverføringsprotokoll – FTP | TCP |

| 22 | Sikkert skall – SSH | TCP og UDP |

| 23 | Telnet | TCP |

| 25 | Enkel e-postoverføringsprotokoll | TCP |

| 53 | Domenenavnsystem – DNS | TCP og UDP |

| 67/68 | Dynamic Host Configuration Protocol – DHCP | UDP |

| 80 | HyperText Transfer Protocol – HTTP | TCP |

| 110 | Postkontorprotokoll – POP3 | TCP |

| 123 | Network Time Protocol – NTP | UDP |

| 143 | Internet Message Access Protocol (IMAP4) | TCP og UDP |

| 161/162 | Enkel nettverksadministrasjonsprotokoll – SNMP | TCP og UDP |

| 443 | HTTP med Secure Sockets Layer – HTTPS (HTTP over SSL/TLS) | TCP |

Analyse i Wireshark

Analyseprosessen i Wireshark representerer overvåking av forskjellige protokoller og data i et nettverk.

Før vi starter med analyseprosessen, sørg for at du vet hvilken type trafikk du ønsker å analysere, og ulike typer enheter som sender ut trafikk:

- Har du støtte for promiskuøs modus? Hvis du gjør det, vil dette tillate enheten å samle inn pakker som ikke opprinnelig er ment for enheten din.

- Hvilke enheter har du i nettverket ditt? Det er viktig å huske på at forskjellige typer enheter vil overføre forskjellige pakker.

- Hvilken type trafikk vil du analysere? Typen trafikk vil avhenge av enhetene i nettverket ditt.

Å vite hvordan du bruker forskjellige filtre er ekstremt viktig for å fange opp de tiltenkte pakkene. Disse filtrene brukes før prosessen med pakkefangst. Hvordan fungerer de? Ved å sette et spesifikt filter fjerner du umiddelbart trafikken som ikke oppfyller de gitte kriteriene.

hvordan bli kvitt skrivebeskyttelse

Innenfor Wireshark brukes en syntaks kalt Berkley Packet Filter (BPF) syntaks for å lage forskjellige fangstfiltre. Siden dette er syntaksen som er mest brukt i pakkeanalyse, er det viktig å forstå hvordan det fungerer.

Berkley Packet Filter-syntaksen fanger opp filtre basert på forskjellige filtreringsuttrykk. Disse uttrykkene består av én eller flere primitiver, og primitiver består av en identifikator (verdier eller navn som du prøver å finne i forskjellige pakker), etterfulgt av én eller flere kvalifikatorer.

Kvalifiserte kan deles inn i tre forskjellige typer:

- Type – med disse kvalifikatorene spesifiserer du hva slags ting identifikatoren representerer. Typekvalifiseringer inkluderer port, net og vert.

- Dir (retning) – disse kvalifikatorene brukes for å spesifisere en overføringsretning. På den måten markerer src kilden, og dst markerer destinasjonen.

- Proto (protokoll) – med protokollkvalifiseringer kan du spesifisere den spesifikke protokollen du vil fange.

Du kan bruke en kombinasjon av forskjellige kvalifiseringer for å filtrere ut søket ditt. Du kan også bruke operatorer: for eksempel kan du bruke sammenkoblingsoperatoren (&/and), negasjonsoperatoren (!/ikke), etc.

Her er noen eksempler på fangstfiltre du kan bruke i Wireshark:

| Filtre | Beskrivelse |

| vert 192.168.1.2 | All trafikk knyttet til 192.168.1.2 |

| tcp port 22 | All trafikk knyttet til port 22 |

| src 192.168.1.2 | All trafikk med opprinnelse fra 192.168.1.2 |

Det er mulig å lage fangstfiltre i protokolloverskriftsfeltene. Syntaksen ser slik ut: proto[offset:størrelse(valgfritt)]=verdi. Her representerer proto protokollen du vil filtrere, offset representerer posisjonen til verdien i overskriften på pakken, størrelsen representerer lengden på dataene, og verdien er dataene du leter etter.

Vis filtre i Wireshark

I motsetning til fangstfiltre, forkaster ikke skjermfiltre noen pakker, de skjuler dem ganske enkelt mens de ser på. Dette er et godt alternativ siden når du forkaster pakker, vil du ikke kunne gjenopprette dem.

Visningsfiltre brukes til å sjekke tilstedeværelsen av en bestemt protokoll. Hvis du for eksempel ønsker å vise pakker som inneholder en bestemt protokoll, kan du skrive inn navnet på protokollen i Wiresharks skjermfilterverktøylinje.

Andre muligheter

Det er forskjellige andre alternativer du kan bruke til å analysere pakker i Wireshark, avhengig av dine behov.

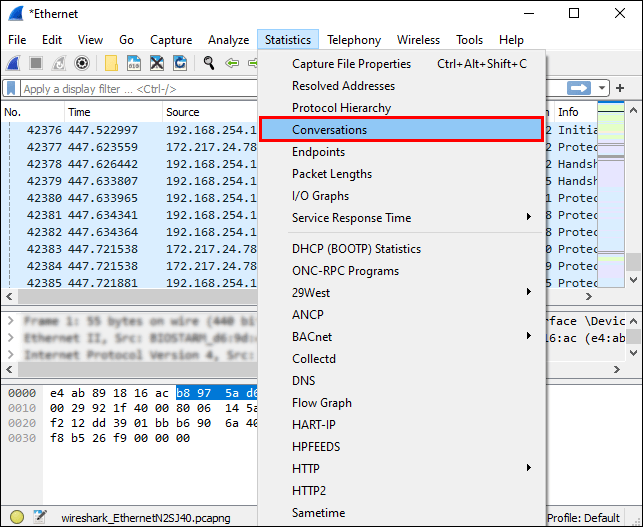

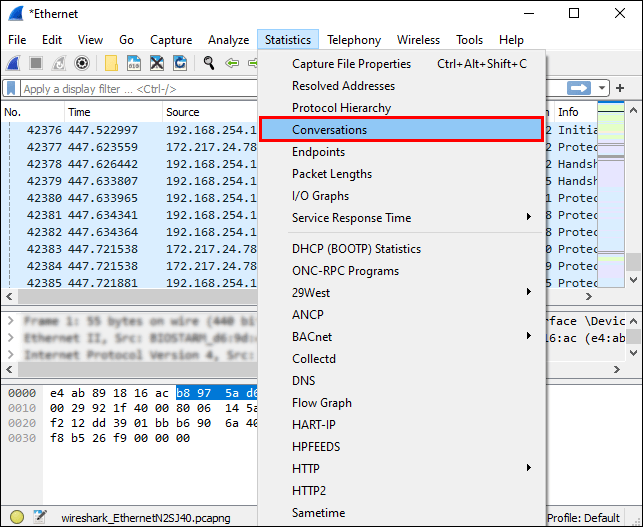

- Under Statistikk-vinduet i Wireshark kan du finne forskjellige grunnleggende verktøy du kan bruke til å analysere pakker. Du kan for eksempel bruke samtaleverktøyet til å analysere trafikken mellom to forskjellige IP-adresser.

- Under ekspertinfovinduet kan du analysere uregelmessigheter eller uvanlig oppførsel i nettverket ditt.

Filtrering etter port i Wireshark

Filtrering etter port i Wireshark er enkelt takket være filterlinjen som lar deg bruke et skjermfilter.

For eksempel, hvis du vil filtrere port 80, skriv dette inn i filterlinjen: |_+_|. Det du også kan gjøre er å skrive |_+_| i stedet for ==, siden eq refererer til lik.

Du kan også filtrere flere porter samtidig. Den || skilt brukes i dette tilfellet.

For eksempel, hvis du vil filtrere portene 80 og 443, skriv dette inn i filterlinjen: |_+_|, eller |_+_|.

Ytterligere vanlige spørsmål

Hvordan filtrerer jeg Wireshark etter IP-adresse og port?

Det er flere måter du kan filtrere Wireshark på etter IP-adresse:

1. Hvis du er interessert i en pakke med en bestemt IP-adresse, skriv dette inn i filterlinjen: |_+_|

uenighet om hvordan du aktiverer skjermdeling

2. Hvis du er interessert i pakker som kommer fra en bestemt IP-adresse, skriv dette inn i filterlinjen: |_+_|

3. Hvis du er interessert i pakker som går til en bestemt IP-adresse, skriv dette inn i filterlinjen: |_+_|

Hvis du vil bruke to filtre, for eksempel IP-adresse og portnummer, sjekk ut neste eksempel: |_+_| Siden && representerer symboler for, og ved å skrive dette, kan du filtrere søket etter IP-adresse (192.168.1.199) og etter portnummer (tcp.port eq 443).

Hvordan fanger Wireshark opp porttrafikk?

Wireshark fanger opp all nettverkstrafikken mens den skjer. Den vil fange opp all porttrafikken og vise deg alle portnumrene i de spesifikke forbindelsene.

Hvis du vil starte opptaket, følg disse trinnene:

1. Åpne Wireshark.

2. Trykk på Ta opp.

3. Velg Grensesnitt.

4. Trykk på Start.

Amazon Fire Stick kastet fra datamaskinen

Hvis du ønsker å fokusere på et spesifikt portnummer, kan du bruke filterlinjen.

Når du vil stoppe fangsten, trykk ''Ctrl + E.''

Hva er fangstfilteret for et DHCP-alternativ?

Alternativet Dynamic Host Configuration Protocol (DHCP) representerer en slags nettverksadministrasjonsprotokoll. Den brukes til å automatisk tildele IP-adresser til enheter som er koblet til nettverket. Ved å bruke et DHCP-alternativ trenger du ikke å konfigurere ulike enheter manuelt.

Hvis du bare vil se DHCP-pakkene i Wireshark, skriv bootp i filterlinjen. Hvorfor bootp? Fordi den representerer den eldre versjonen av DHCP, og de bruker begge de samme portnumrene – 67 og 68.

Hvorfor bør jeg bruke Wireshark?

Å bruke Wireshark har en rekke fordeler, hvorav noen er:

1. Det er gratis – du kan analysere nettverkstrafikken din helt gratis!

2. Den kan brukes til forskjellige plattformer – du kan bruke Wireshark på Windows, Linux, Mac, Solaris, etc.

3. Det er detaljert – Wireshark tilbyr en dyp analyse av en rekke protokoller.

4. Den tilbyr live data – disse dataene kan samles inn fra ulike kilder som Ethernet, Token Ring, FDDI, Bluetooth, USB, etc.

5. Det er mye brukt - Wireshark er den mest populære nettverksprotokollanalysatoren.

Wireshark biter ikke!

Nå har du lært mer om Wireshark, dens evner og filtreringsalternativer. Hvis du vil være sikker på at du kan feilsøke og identifisere alle typer nettverksproblemer eller inspisere dataene som kommer inn og ut av nettverket ditt, og dermed holde det sikkert, bør du definitivt prøve Wireshark.

Har du noen gang brukt Wireshark? Fortell oss om det i kommentarfeltet nedenfor.